Los ataques de ransomware se han vuelto cada vez más comunes en los últimos años y pueden tener consecuencias profundas tanto para individuos como para empresas. El ransomware es un software diseñado para cifrar maliciosamente archivos en la computadora de un usuario. El atacante suele exigir un pago a cambio de descifrar los archivos o proporcionar una clave de descifrado. Aunque a veces se utilizan indistintamente los términos ransomware y malware, el ransomware es específicamente un tipo de malware diseñado para extorsionar a las víctimas para que paguen por el acceso restaurado a su información.

Un ataque de ransomware es particularmente disruptivo porque impide todo acceso a los archivos en un sistema afectado hasta que se satisfacen las demandas de pago. Incluso si se cumplen, a veces los archivos pueden seguir dañados o corruptos debido al ataque.

En este blog, profundizaremos en qué es exactamente el ransomware, cómo funciona y cómo Microsoft 365 y sus funciones de seguridad te ayudarán a protegerte contra el ransomware y otras amenazas emergentes. Por último, abordaré cómo puedes comenzar rápidamente a aumentar tu protección contra el ransomware.

Cuantificando el costo del ransomware

El costo del ransomware varía según la escala y el alcance del ataque, pero como ejemplo de cuán costosa puede ser la amenaza, en 2022, el costo promedio de una violación de datos en los Estados Unidos fue de 9.44 millones de dólares. En total, el costo de esos ataques superó los 20 mil millones de dólares (aproximadamente 62 dólares por persona en los EE. UU.) en 2021. Para 2031, las estimaciones indican que este número estará más cerca de los 265 mil millones de dólares. Con el riesgo y el costo asociados con el ransomware, es fácil ver la importancia de protegerse de esta amenaza.

Lo que es el ransomware y cómo funciona

Cualquier ataque de ransomware comienza con un punto inicial de compromiso. A partir de este punto inicial de compromiso, se ejecuta código que cifra archivos en el sistema afectado. Por lo general, se presenta un mensaje al usuario del sistema afectado describiendo el cifrado y haciendo una demanda de pago.

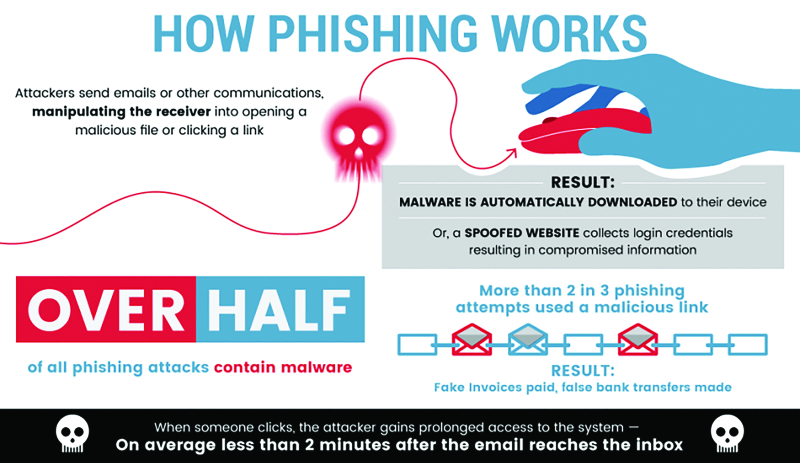

A menudo, se utiliza un correo electrónico de phishing para obtener acceso al punto inicial de compromiso. Los correos electrónicos de phishing son mensajes de remitentes maliciosos que parecen comunicaciones legítimas, generalmente de una fuente conocida. Estos mensajes tienen la intención de engañar al destinatario para que haga clic en un enlace dentro del mensaje o abra un archivo adjunto. Cuando el destinatario hace clic en el enlace o abre el archivo adjunto, se ejecuta código malicioso que inicia el proceso de cifrado.

Una vez que sus archivos han sido cifrados por ransomware, no hay garantía de que pagar el rescate exigido restaure el acceso a sus archivos. De hecho, el FBI desaconseja pagar un rescate en respuesta a un ataque por esta razón. Si eres víctima de ransomware, debes ponerte en contacto con la oficina local del FBI para solicitar ayuda, o puedes presentar una solicitud de asistencia en línea.

Cómo Microsoft 365 y sus características de seguridad ayudan a protegerse del ransomware y otras amenazas emergentes

Microsoft 365 utiliza diversas características y servicios de seguridad para protegerse contra malware común, ransomware y amenazas de virus.

Protección en línea de Exchange

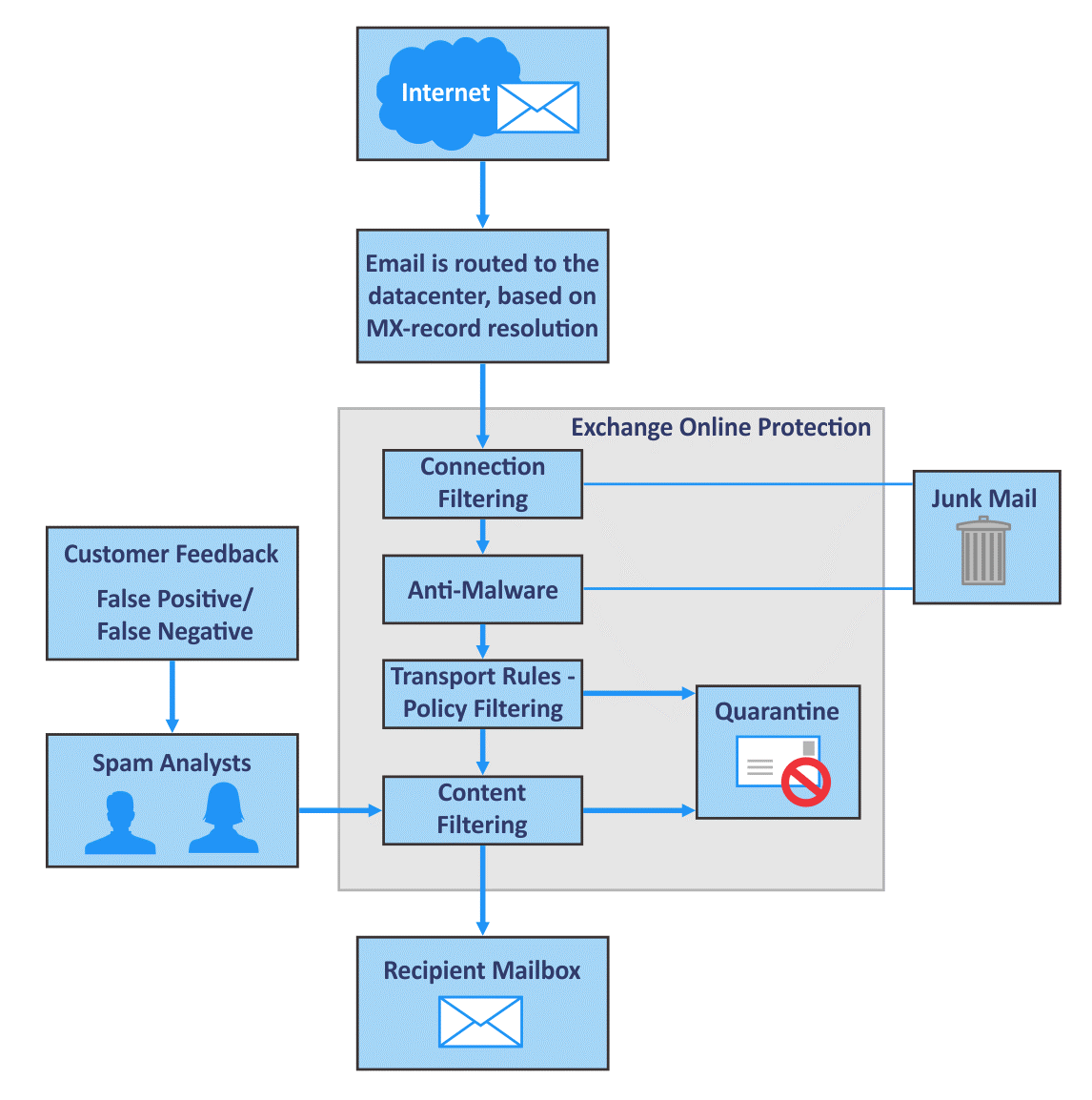

Todas las organizaciones que utilizan Microsoft 365 y Exchange Online tendrán el correo dirigido a través de la Protección en línea de Exchange (EOP, por sus siglas en inglés). EOP es un servicio de protección contra malware en capas que utiliza varios motores de escaneo antivirus para revisar todos los mensajes que entran y salen de su organización.

Los mensajes identificados como conteniendo malware se ponen en cuarentena según la configuración de cuarentena de su organización. A nivel de servicio, Microsoft supervisa las amenazas detectadas por EOP en todos sus inquilinos de Microsoft 365. Este monitoreo centralizado permite a Microsoft responder a nuevas amenazas creando reglas de política que detectan y ponen en cuarentena la amenaza de manera centralizada. Estas reglas se publican regularmente en la red global de Microsoft (actualmente cada dos horas).

Protección Avanzada contra Amenazas de Office 365

Office 365 Advanced Threat Protection (ATP) es una característica de Microsoft Defender for Office 365 que protege a su organización contra malware, phishing y amenazas de virus al proporcionar filtrado basado en la nube de mensajes, escaneo de archivos adjuntos no seguros, enlaces o cualquier otro factor que pueda indicar una intención maliciosa en un mensaje. Incluye funcionalidades de Enlaces Seguros y Archivos Adjuntos Seguros, así como las políticas anti-phishing y anti-malware de su organización.

Enlaces Seguros

La característica de Enlaces Seguros escanea las URL en mensajes y documentos de Office, bloqueando las URL con cargas maliciosas. Estos escaneos ocurren cada vez que un usuario hace clic en un enlace, y los enlaces maliciosos se bloquean de forma dinámica. Dado que los enlaces se escanean en cada intento de acceso, incluso una URL «buena» que se modifique posteriormente para entregar malware sería señalada y el acceso bloqueado.

Archivos Adjuntos Seguros

Como se discutió anteriormente, todos los archivos adjuntos de correo electrónico que entran y salen de su organización son escaneados por EOP en busca de malware como parte de la protección estándar contra malware de EOP (Protección en línea de Exchange). La característica de Archivos Adjuntos Seguros proporciona una capa adicional de protección contra malware al realizar un escaneo secundario de los archivos adjuntos de correo electrónico.

Con la característica de Archivos Adjuntos Seguros habilitada, se crea un entorno seguro y se examinan los archivos adjuntos dentro de ese entorno seguro en busca de cualquier indicio de comportamiento anormal o indicadores de malware. Si se detectan indicadores, el archivo adjunto se elimina según la configuración que haya establecido en la política de Archivos Adjuntos Seguros de su organización.

Purga Automática de Hora Cero (ZAP)

En ocasiones, los usuarios pueden recibir un mensaje que contiene un archivo adjunto o una URL que no parece malicioso al recibirlo. El contenido puede ser posteriormente utilizado de manera malintencionada al cambiar la carga útil en una URL, activar código dentro de un archivo adjunto o cambiar lo que hace un archivo adjunto al abrirlo.

Microsoft monitorea continuamente las firmas actualizadas de spam y malware. A medida que se añaden nuevas firmas al servicio, los mensajes que ya se entregaron a los usuarios se verifican con respecto a estas firmas actualizadas. Si, por alguna razón, se descubre que un mensaje ya entregado se clasifica más tarde como malware o mensaje de phishing, la Purga Automática de Hora Cero eliminará sin problemas estos mensajes de la bandeja de entrada de los usuarios y los trasladará a la carpeta de correo no deseado o cuarentena según la configuración de políticas de su organización.

Ataques Simulados de Phishing

Las organizaciones con una licencia M365 E5 o Microsoft Defender for Office 365 Plan 2 obtienen la capacidad de ejecutar escenarios realistas de ataques simulados de phishing utilizando una función llamada entrenamiento de simulación de ataques. El entrenamiento de simulación de ataques te brinda la capacidad de realizar una variedad de ataques simulados, incluyendo la obtención de credenciales, malware como archivo adjunto, malware como enlace y ataques híbridos de obtención de credenciales.

Tú decides el tipo de simulación de ataque que deseas realizar y los usuarios a los que deseas dirigir con la simulación. Los detalles sobre cómo responden tus usuarios al ataque simulado se informan en Defender for Office 365. Puedes utilizar estos conocimientos sobre el comportamiento para proporcionar entrenamiento adicional al usuario u orientación correctiva para aquellos que lo necesiten.

Políticas de Seguridad Predefinidas

Si bien los administradores pueden personalizar la configuración de seguridad de M365, Microsoft proporciona su guía de configuración de mejores prácticas para las configuraciones de políticas de EOP y Defender for Office 365 al ofrecer dos configuraciones de niveles de políticas de seguridad predefinidas: estándar y estricta.

Elegir entre uno de estos dos niveles de seguridad predefinidos según la postura de seguridad de tu organización te proporcionará valores de mejores prácticas para configuraciones críticas de políticas.

Las configuraciones de políticas específicas asociadas con cada uno de los dos niveles de seguridad predefinidos están disponibles para su revisión, de modo que puedas ver los ajustes y valores que se están modificando.

Consideraciones Adicionales de Seguridad

Aunque no son específicas de las amenazas de ransomware, hay otras medidas de seguridad que deberías considerar tomar para mejorar la postura de seguridad general de tu organización y proteger mejor tus activos digitales.

Autenticación Multifactor

Considera exigir a los usuarios que acceden a tus servicios de Microsoft 365 o datos organizativos que utilicen autenticación de dos factores o multifactor (MFA). Requerir MFA proporciona seguridad adicional al inicio de sesión del usuario al exigir que este proporcione un método de verificación adicional más allá de su contraseña. La MFA se produce después del inicio de sesión inicial y generalmente se basa en algo que el usuario tiene consigo, como un dispositivo de teléfono inteligente registrado o autenticación biométrica mediante huellas dactilares, escaneo facial u otros marcadores biométricos.

Dado que la MFA se realiza después de que el usuario suministra su nombre de usuario y contraseña, incluso con una contraseña comprometida, un atacante aún necesitaría acceso al segundo método de autenticación antes de poder acceder a los servicios.

Reglas de Acceso Condicional

Las políticas de acceso condicional te permiten definir criterios exactos para quién puede acceder al contenido y los servicios de tu organización, así como cómo pueden conectarse y consumir estos servicios.

Puedes utilizar señales como el tipo de dispositivo con el que el usuario intenta conectarse, la ubicación desde la que se está conectando, la aplicación que están intentando acceder y una variedad de otras señales que te permiten definir tus requisitos de manera granular.

Antes, los datos organizativos solían residir dentro de la red de la empresa, protegidos por un firewall del internet general. A medida que la información de la empresa se traslada a servicios en la nube, es imperativo modernizar tu seguridad para proteger esta nueva realidad. Las políticas de acceso condicional te ayudan a hacerlo para que puedas proporcionar este acceso «en cualquier lugar» al tiempo que brindas la seguridad necesaria para tus datos.

Cómo Recuperarse

A pesar de los esfuerzos por prevenirlos, los ataques de ransomware pueden ocurrir. Si descubres que eres víctima de un ataque de ransomware, hay algunos pasos básicos que puedes tomar para ayudar a prevenir el daño y volver a la productividad lo más rápido posible.

Desconexión

Una vez que tengas conocimiento de que un sistema está infectado con malware, lo mejor es desconectar el dispositivo de tu red y cualquier otro almacenamiento externo. La idea es aislar los sistemas afectados y limitar la propagación del malware tanto como sea posible.

Monitorear la Actividad

Una vez que hayas identificado los sistemas afectados dentro de tu organización, el siguiente paso es revisar registros y otros datos heurísticos para ver si ha habido alguna actividad inusual en tu red u otros sistemas no afectados.

Intentar Identificar el Ransomware Utilizado

Investiga los sistemas afectados y determina el tipo de ransomware utilizado en el ataque. Si puedes identificar con éxito el tipo de ransomware, es posible que los investigadores de seguridad puedan proporcionar una herramienta de descifrado.

Recuperar o Reconstruir Sistemas Afectados desde una Copia de Seguridad

Prepárate con anticipación para la posibilidad de un ataque de ransomware realizando copias de seguridad regularmente de sistemas críticos y datos organizativos. Mantén estas copias de seguridad almacenadas en un lugar desconectado de tu red corporativa para que no puedan verse afectadas por el ransomware que ataque sistemas en esa red.

¿A dónde ir desde aquí?

El ransomware es una amenaza real y desafiante para protegerse. Microsoft 365 ofrece un conjunto de herramientas poderosas para ayudarte a combatir esta amenaza y proteger tus datos.

Comprender cómo estas herramientas trabajan juntas para proporcionar seguridad en la nube de primera clase y guiar a los clientes en la implementación de esas herramientas dentro de su organización es una de las áreas en las que nos especializamos aquí en Olive + Goose.

Si estás interesado en obtener más información sobre alguno de los temas discutidos en esta publicación o encuentras que tu organización necesita ayuda para entender o implementar algún aspecto de la seguridad de Microsoft 365, contáctanos en [email protected].

Imagen destacada: «Imagen de Kerfin 7 en Freepik» | «Foto gratuita | Fondo del sistema comprometido por la ilustración de hacking 3D (freepik.com)«